“視頻里他在眨眼、說話,甚至還有臉部陰影——但這不是他本人。”

這不是科幻片中的情節(jié),而是真實發(fā)生在某數(shù)字借貸平臺上的一起身份欺詐事件。通過仿真面具與AI圖像注入技術(shù)結(jié)合,欺詐者成功繞過了平臺的“活體檢測”環(huán)節(jié),完成貸款注冊并提現(xiàn)跑路,留下的只是平臺一連串審核記錄和錯愕的安全團隊。

這一事件只是活體欺詐浪潮中的冰山一角。《2024身份欺詐報告》顯示,活體欺詐已成為當(dāng)前欺詐攻擊增長最快的方式之一,特別是在金融信貸、數(shù)字銀行、交易平臺等“遠程+高價值”的場景中呈爆發(fā)式蔓延。

在傳統(tǒng)“人臉識別+動作檢測”系統(tǒng)被廣泛部署之后,攻擊者沒有退卻,而是換了進攻姿勢——他們不再偽裝成“有身份證的人”,而是偽裝成“活生生的真人”。

活體檢測失守:從安全防線到黑產(chǎn)通道門檻降低,假“活人”遍地走過去,能夠繞過活體檢測的攻擊方式往往依賴高價定制或技術(shù)人員操作。而如今,借助AI模型和偽造工具的普及,即使是技術(shù)小白也可以在暗網(wǎng)上購買到“活體包”:包含某一目標(biāo)的照片、模仿其面部動作的視頻甚至可遠程操控的“注入腳本”。

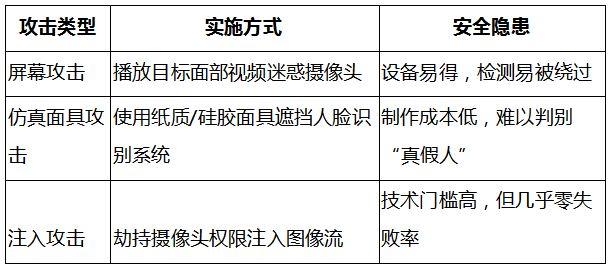

→活體欺詐攻擊方式仿真面具:用紙質(zhì)或硅膠材料制作目標(biāo)人臉,配合真實身份信息偽裝注冊;屏幕攻擊:用手機或電腦播放目標(biāo)動態(tài)視頻,騙過前端攝像頭;注入攻擊:用模擬器或劫持代碼直接向系統(tǒng)注入偽造圖像,完全繞開攝像頭采集環(huán)節(jié)。這些攻擊方式隱蔽性強,成功率高,最關(guān)鍵的是——正在規(guī)模化流通和使用。黑市上不僅可以買到偽造素材,還可以選擇“帶人演示包”或“在線協(xié)助認證服務(wù)”。風(fēng)控邏輯被反向“建模”?比起假證欺詐側(cè)重靜態(tài)圖像篡改,活體欺詐更復(fù)雜也更高明。攻擊者往往通過社交媒體等方式搜集目標(biāo)照片,運用AI換臉技術(shù)生成具有“面部動態(tài)”的視頻內(nèi)容;進而通過屏幕播放或模擬注入方式發(fā)起攻擊。

風(fēng)控系統(tǒng)不是沒有防線,而是被系統(tǒng)性地繞過與訓(xùn)練。換言之,黑產(chǎn)已將各大平臺的風(fēng)控動作反向“建模”,專門訓(xùn)練針對不同SDK、檢測模塊的“突破腳本”。

如果說假證欺詐還在“打假”,那么活體欺詐更像是“AI對AI”的對抗。攻擊方式“分級化”:三類路徑、三重困境

根據(jù)《2024身份欺詐報告》的歸類,當(dāng)前主流的活體攻擊技術(shù)可分為三類,每類都有獨特的實現(xiàn)路徑和防御難點:

而其中最具技術(shù)含量的“注入式攻擊”雖然數(shù)量上不多,但因其完全跳過前端采集系統(tǒng),使平臺幾乎毫無察覺能力,可稱為“看不見的幽靈攻擊”。

更值得警惕的是,這三類攻擊手段之間并非孤立,而是在實際攻擊中往往疊加使用。例如,一個攻擊流程可能是:先用仿真面具完成初步驗證,再通過屏幕播放進行二次認證,最后在某些環(huán)節(jié)引入注入技術(shù)以提高通過率。

平臺風(fēng)控系統(tǒng)如果沒有動態(tài)聯(lián)動機制,面對這種“多重戰(zhàn)術(shù)疊加”,往往只會在事后發(fā)現(xiàn)風(fēng)險信號,而已為時晚矣。黑產(chǎn)協(xié)同進化:從個體攻擊到“劇本殺”式偽裝正如假證黑產(chǎn)已形成成熟產(chǎn)業(yè)鏈,活體欺詐也正在快速“企業(yè)化”。

在暗網(wǎng)某身份欺詐服務(wù)市場中,有賣家公開提供“全流程偽裝腳本”:包括身份資料包(含姓名、證件、手機號)、動態(tài)面部視頻、注入腳本模板,甚至附帶如何繞過特定平臺SDK的“分場景建議”。

這是一場活體欺詐“劇本殺”:

目標(biāo)平臺選擇:選擇活體檢測機制較弱的二三線平臺;素材訓(xùn)練:采集目標(biāo)圖像,訓(xùn)練對應(yīng)AI換臉模型;攻擊協(xié)同:由不同角色完成素材生成、攻擊執(zhí)行、提現(xiàn)轉(zhuǎn)移;資產(chǎn)變現(xiàn):通過虛擬賬戶將騙取資產(chǎn)進行“洗白”。每一個欺詐事件背后,不再是單兵作戰(zhàn),而是一次完整的黑產(chǎn)協(xié)作。企業(yè)如何反擊?“表面防線”已不夠用

活體欺詐的核心在于“真假難辨”,這也意味著傳統(tǒng)的防守思維必須升級為動態(tài)博弈。

越來越多企業(yè)開始意識到,僅靠“攝像頭活體檢測+動作識別”早已不夠應(yīng)對AI偽造浪潮。前沿實踐中,已經(jīng)有平臺在嘗試搭建“多維度立體防御體系”,包括但不限于:

行為模式識別:從操作路徑、按鍵節(jié)奏、網(wǎng)絡(luò)環(huán)境等分析是否為真人操作;設(shè)備環(huán)境感知:識別攝像頭環(huán)境、光線反射、屏幕邊框等異常特征;黑產(chǎn)情報聯(lián)動:實時共享攻擊腳本、素材庫、異常特征等情報,建立“圖譜式風(fēng)控網(wǎng)”。

但現(xiàn)實問題是:這類系統(tǒng)搭建成本高、技術(shù)門檻大,尤其對中小型企業(yè)而言,仍屬“可望而不可即”。

《2024身份欺詐報告》提供了哪些破局思路?

面對活體欺詐進入“規(guī)模化+智能化”的2.0階段,在《2024身份欺詐報告》中,ADVANCE.AI基于海量攻擊樣本,提煉出黑產(chǎn)攻擊鏈條中的關(guān)鍵痛點節(jié)點,并提出了三類可行的應(yīng)對范式,幫助企業(yè)從“被動驗證”轉(zhuǎn)向“主動感知”。

報告中還首次梳理了屏幕攻擊、注入攻擊、仿真面具攻擊的演變趨勢,并對多個高發(fā)行業(yè)場景(如數(shù)字借貸、虛擬資產(chǎn)交易等)提出了場景化風(fēng)險策略建議。

這些內(nèi)容將幫助企業(yè)不止于“知道風(fēng)險”,而是清晰“知道風(fēng)險從哪來”“怎么打回來”。你看到的,只是“活體欺詐”的表面如果說假證欺詐是一張圖能騙你一次,活體欺詐則是一場“真人秀”讓你防不勝防。AI偽造技術(shù)還在進化,黑產(chǎn)還在進化——你的風(fēng)控體系跟得上嗎?